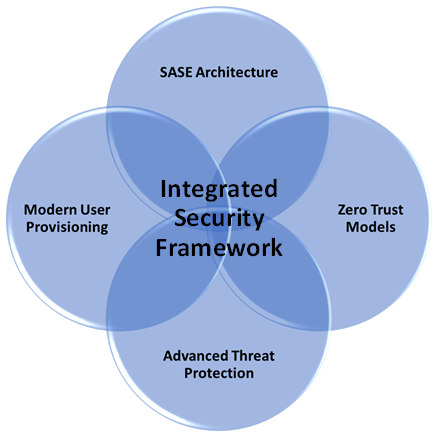

Il ransomware as a service è una realtà e qualsiasi azienda è a rischio. La buona notizia è che abbiamo visto significativi progressi nella sicurezza informatica che, combinati in un framework di sicurezza integrato di nuova generazione, forniscono una solida base per il successo.

Il sistema si compone di:

- Moderni servizi di provisioning e autenticazione degli utenti

- Modello zero-trust per tutti i sistemi e servizi

- SASE (Secure Access Service Edge)

- Servizi ATP (Advanced Threat Protection).

Se integrati, questi servizi consentono di avere una visione unificata del framework di sicurezza di un'azienda.

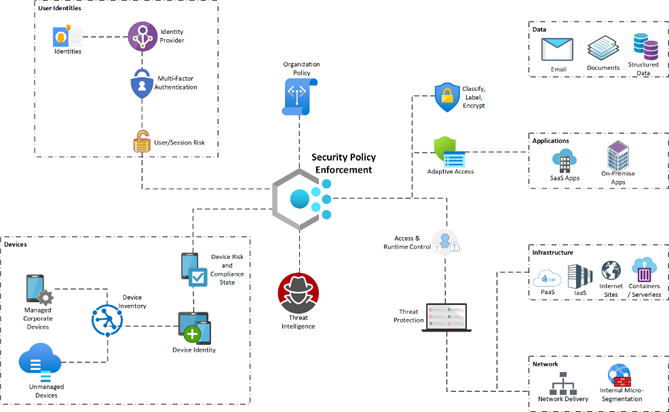

Provisioning e autenticazione degli utenti

Nel provisioning degli utenti il Single Sign On o la gestione delle identità e degli accessi (IAM) sono termini diversi comunemente usati per descrivere una gestione centralizzata dell'autenticazione e del provisioning dell'accesso ai servizi delle applicazioni, sia in esecuzione in locale che nel cloud. I servizi IAM forniscono la piattaforma di base per l'integrazione.

Le soluzioni di provisioning degli utenti più avanzate semplificano la registrazione degli utenti e automatizzano il provisioning degli stessi, spesso attraverso l'integrazione con il sistema informativo aziendale HR o il database di gestione delle risorse umane, che fornisce un'unica fonte delle informazioni per la comunità di utenti. L'integrazione semplifica i processi di onboarding e offboarding del personale e riduce alcuni rischi per la sicurezza.

Consentire tramite SSO l'accesso al personale, agli appaltatori e ai partner consentirà di ridurre il numero di logins da ricordare e rafforzare di conseguenza la sicurezza. Il SSO semplificherà la distribuzione e l'accettazione dell'autenticazione a più fattori, migliorando ulteriormente la sicurezza dell'autenticazione e riducendone i rischi.

Modello Zero-Trust

Zero trust elimina il concetto di aree attendibili in una rete. Indipendentemente dalla posizione di origine della richiesta, un approccio zero-trust considera ogni sessione dell'applicazione non attendibile e richiede autenticazione, autorizzazione e cifratura prima di concedere l'accesso. Un modello Zero-trust, a volte indicato come micro-segmentazione, può ridurre al minimo il movimento laterale all'interno di un ambiente, rendendo il lavoro di un criminale informatico molto più difficile. Questo approccio richiede intelligenza artificiale, analisi e machine learning (ML) per rilevare e rispondere alle minacce in tempo quasi reale.

Avere un modello zero-trust non elimina la necessità di un piano di risposta agli incidenti. Piuttosto, avere all’opera le persone, i processi e le policy di risposta è ancora più importante dato che si avrà una visione significativamente maggiore delle intrusioni prima che diventino violazioni.

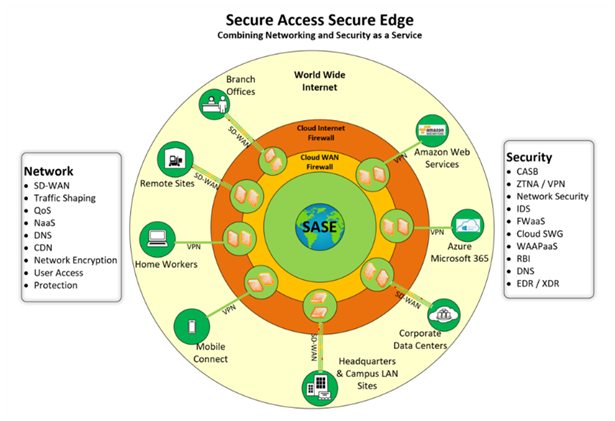

Architettura SASE

SASE combina funzionalità di rete e sicurezza in un servizio globale unificato basato su cloud che sostituisce l'accesso VPN remoto e WANs. Il più notevole fattore di differenziazione dalla rete tradizionale è che si tratta di una soluzione cloud-nativa che è scalabile, adattabile, fornisce QoS globale ed è accessibile da qualsiasi parte del mondo.

Una caratteristica di sicurezza essenziale delle soluzioni SASE è il supporto per un modello di implementazione con attendibilità zero. SASE garantisce che tutte le sessioni, indipendentemente dalla loro origine, siano decrittografate, ispezionate e verificate in tempo reale. L'architettura SASE migliora l'esperienza dell'applicazione utente e riduce i rischi per la sicurezza, in particolare per le applicazioni cloud.

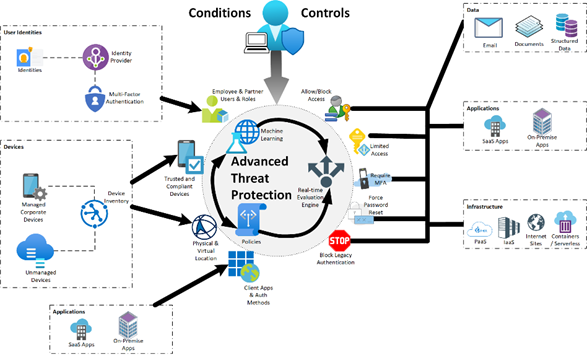

ATP

I sistemi di provisioning moderni, i modelli zero-trust e SASE forniscono una solida base di sicurezza, ma l'integrazione con intelligenza artificiale e analisi dei dati avanzate portano la sicurezza al livello successivo. Gli strumenti basati su AI/ML consentono la ricerca e l'avviso delle minacce tra identità degli utenti, endpoint (workstation, smartphone, server, dispositivi IoT, ecc.), applicazioni (sia nel cloud che in locale), e-mail e documenti. Questi strumenti possono esaminare i registri delle attività per identificare i compromessi e avvisare il personale IT prima che si verifichi una violazione. Questo approccio proattivo alla sicurezza consente una risposta rapida agli incidenti, con meno personale.

Integrazione

Va sottolineato che nessuno di questi moderni strumenti di sicurezza informatica dovrebbe stare da solo. Insieme forniscono un quadro per migliorare le operazioni di sicurezza. Richiedono un cambio di prospettiva delle operazioni di sicurezza informatica che si concentra sulla risposta rapida e sulla correzione di potenziali minacce.

Le persone, i processi e la tecnologia di nuova generazione possono quindi mantenere un'azienda al riparo dagli attacchi informatici.

Ulteriori informazioni sull'approccio integrato alla sicurezza sono disponibili a questo link.

Link all'articolo originale di Data Perceptions Inc.